Aquí va otro post sobre diseño, pero esta vez será sobre diseño de interiores, sí , como lo habéis leído , ahora nuestro lado geek también va a poder aplicarse a la decoración de nuestras casas.

Ikea (aparte de un buen marketing) suele caracterizarse por unos diseños muy atractivos y en apariencia simples y útiles (que se lo pregunten a Danny Choo), pero por contra, las palabras singular u original no suelen ser adjetivos que puedan calificarla, porque la misma estantería la verás en miles de hogares, ¿pero qué os parecería si os dijera que eso puede cambiar? O mejor aún ¿qué os parecería si os dijera que una simple estantería de Ikea puede convertirse en un cabecero con dos mesilla? ¿No os lo creéis? Pues con mucha imaginación y un poco de maña desde esta página os dicen como lo han hecho y hasta os dan las instrucciones para un make it yourself en vuestra propia casa, echarle un ojo porque tiene muy buenas ideas !!!

Enlace | IKEA Hackers

Divertido recopilatorio que he visto en linuxzone de las típicas escenas en las que un hacker o experto informático hace su aparición en una película. Estos personajes poseen ordenadores con software raros y consiguen entrar en cualquier sitio con sólo pulsar cinco teclas. ¿Os suena verdad?.

Divertido recopilatorio que he visto en linuxzone de las típicas escenas en las que un hacker o experto informático hace su aparición en una película. Estos personajes poseen ordenadores con software raros y consiguen entrar en cualquier sitio con sólo pulsar cinco teclas. ¿Os suena verdad?.

1. Los hackers siempre se visten raro. Además, siempre tienen cara de hacker, excepto cuando son mujeres. En ese caso, parecen ex-modelos. Hollywood es tan riguroso en este sentido que puede uno fácilmente establecer algunos silogismos. Por ejemplo, en The Matrix , Neo –Keanu Reeves– no tiene cara de hacker, pero se viste raro. Por lo tanto, es un hacker. Trinity se viste raro y además la actriz empezó como modelo –Carrie-Ann Moss–. ¡Super hacker! Acid Burn, en la película Hackers de 1995, se viste muy raro y además Angelina Jolie también empezó como modelo. ¡Hacker diplomada! (Me apuntan aquí que Hugh Jackman no cumple estos requisitos, en Swordfish . Error, el personaje tiene cara de mutante, o de otro modo jamás habría participado en X-Men .)

2. Los escritorios de los hackers están muy desordenados y con no menos de dos pantallas, usualmente LCD de 32 pulgadas widescreen.

3. Los hackers sólo comen pizza, y lo hacen mientras hackean algo.

4. Los nerds siempre usan anteojos, si son hombres, y en el momento de mayor tensión, estas gafas se les rompen. Si se trata de una mujer, será bella pero torpe, como Sandra Bullock en La Red . En ambos casos, tienen gravísimas dificultades para encontrar pareja.

5. Una persona puede leer el diario sólo con la luz que emite un monitor. Además, esta luz es constante, aún cuando esta persona esté moviendo ventanas y abriendo y cerrando programas. (Leer más…)

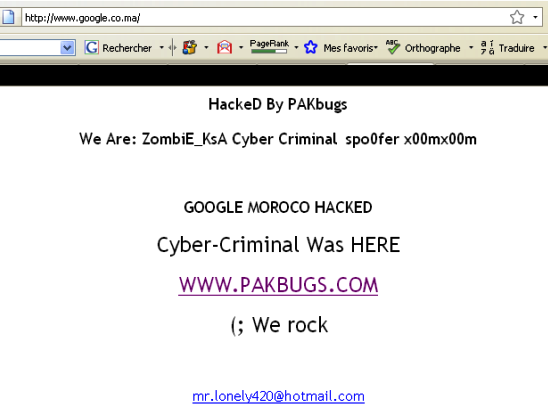

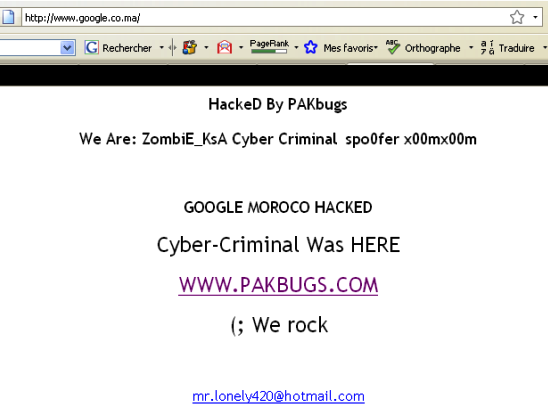

Así es como se veía la web de google al teclear en el navegador www.google.co.ma después de que un grupo de hackers pakistaníes modificasen los DNS para redireccionarlos a otro sitio. Se cree que lo lograron entrando en NIC.ma, que es quien controla los dns del país africano.

Divertido recopilatorio que he visto en

Divertido recopilatorio que he visto en